なりすまし(詐欺)メールを見分ける(2)

×

[PR]上記の広告は3ヶ月以上新規記事投稿のないブログに表示されています。新しい記事を書く事で広告が消えます。

なりすまし(詐欺)メールを見分ける(2)

・SPFに対応した受信側サーバはエンベロープFROMのドメインの権威DNSサーバのSPFレコードをしらべ、そのドメインで許容されている送信側のメールサーバのIPアドレス(複数ある場合もある)を確認し、実際に受信側メールサーバとの接続を確立した送信側のメールサーバのIPアドレスを照合し、一致する場合はpass、不一致の場合はfailとする。

・受信側サーバとクライアント(送信側サーバ)は3ウェイハンドシェイクで接続を確立するため、IPアドレスを偽装してメールを送信しようとしても、戻りのパケットを受け取れず、接続が確立できない。したがって、接続元(クライアント)IPアドレスは偽装できないというのがSPFの有効性の根拠である。

・なりすましたいドメインの権威DNSサーバのSPFレコードを書き換えるか、受信側のキャッシュDNSサーバをインジェクションしたり、本来のメールサーバダウンさせて、すり替わることができれば、SPFを無力化できるかもしれないが、ミッション・インポッシブル的なことになる。

・お約束のなりすましメールのヘッダの実例をお見せします。OCNはSPFの判定のみとなっているようです。以下の実例ですが、EMOTETの被害にあって、情報を盗まれたり、本来のメールサーバを乗っ取られ、なりすましメールの発信元になっている可能性あるので、ヘッダーにあるIPアドレスやドメインに対しては悪意をいだかないようにしてください。あなたの会社のドメインやメールサーバも以下のように悪用されている可能性もあります。なりすましメールや詐欺メールの被害を防ぐために事例を示しているだけです。送られてきたメールは間違いなく悪意があるが、ヘッダー解析して判明した送信者が攻撃者か被害者かはもっと詳しく調べないとわかりません。国や企業に雇われたホワイトハッカーなどの仕事です。

1.SPFがpass。

SPFレコードに記載のあるメールサーバのIPアドレスとメールを送信してきたサーバのIPアドレスが一致するので、ドメインとメールサーバは同一の所有者である可能性は高いが、ドメイン(.cn)の国名(中華人民共和国)とメールを送信してきたサーバのIPアドレスの割当は別の国(シンガポール)です。権威DNSサーバのコントロールも奪取されているということでしょうか。「えきねっと」さんの本当のドメインはeki-net.comなので、勝手に名乗られているだけです。

件名:【重要】えきねっとアカウントの自動退会処理について

差出人:えきねっと「JR東日本」

2.SPFがnone。

エンベロープFROMのドメインを調べると北米のホスティング業者がオークションにだしているドメインでした。メールの送信元IPアドレスの割当は、別の国です。SPFレコードをコンテンツサーバ(権威サーバ)に設定しないと、メールサーバは乗っ取られていないのに、ドメインを詐称され、迷惑メールやなりすましメールの送り主にされ、自社とは関係ないという言い訳も難しくなります。ホスティング業者でレンタルしている権威DNSサーバに送信者ドメイン認証の設定を行いましょう。勝手に名乗られているAmazonさんに落ち度はありません。

件名:Amazonプライム会費のお支払い方法に問題があります、支払方法を更新する

差出人:Amazon

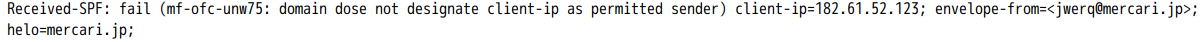

3.spfがfail。

エンベロープFROMと表向きの差出人のメールアドレスは@の前は違いますが、ドメインはどちらもmercari.jpです。ただし、送信者ドメイン認証であるSPFはfailなので、メール送信者はメルカリではありません。送信元IPアドレスの割り振りは中華人民共和国のものですが、サーバが乗っ取られているだけかもしれません。このIPアドレスが攻撃者かEMOTETなどの被害者かヘッダの情報だけではわからないので注意してください。このメールの送信元IPアドレスはメルカリがメールサーバで使っているものとは一致しないと言うことが、メールの受信者が確認することができる状態になっているということが重要で、SPFが有効に働いている実例として挙げておきます。

件名:【重要なお知らせ】mercari ご利用確認のお願い [メールコード M*********7]

差出人:メルカリ <no-reply@mercari.jp>

・受信側サーバとクライアント(送信側サーバ)は3ウェイハンドシェイクで接続を確立するため、IPアドレスを偽装してメールを送信しようとしても、戻りのパケットを受け取れず、接続が確立できない。したがって、接続元(クライアント)IPアドレスは偽装できないというのがSPFの有効性の根拠である。

・なりすましたいドメインの権威DNSサーバのSPFレコードを書き換えるか、受信側のキャッシュDNSサーバをインジェクションしたり、本来のメールサーバダウンさせて、すり替わることができれば、SPFを無力化できるかもしれないが、ミッション・インポッシブル的なことになる。

・お約束のなりすましメールのヘッダの実例をお見せします。OCNはSPFの判定のみとなっているようです。以下の実例ですが、EMOTETの被害にあって、情報を盗まれたり、本来のメールサーバを乗っ取られ、なりすましメールの発信元になっている可能性あるので、ヘッダーにあるIPアドレスやドメインに対しては悪意をいだかないようにしてください。あなたの会社のドメインやメールサーバも以下のように悪用されている可能性もあります。なりすましメールや詐欺メールの被害を防ぐために事例を示しているだけです。送られてきたメールは間違いなく悪意があるが、ヘッダー解析して判明した送信者が攻撃者か被害者かはもっと詳しく調べないとわかりません。国や企業に雇われたホワイトハッカーなどの仕事です。

1.SPFがpass。

SPFレコードに記載のあるメールサーバのIPアドレスとメールを送信してきたサーバのIPアドレスが一致するので、ドメインとメールサーバは同一の所有者である可能性は高いが、ドメイン(.cn)の国名(中華人民共和国)とメールを送信してきたサーバのIPアドレスの割当は別の国(シンガポール)です。権威DNSサーバのコントロールも奪取されているということでしょうか。「えきねっと」さんの本当のドメインはeki-net.comなので、勝手に名乗られているだけです。

件名:【重要】えきねっとアカウントの自動退会処理について

差出人:えきねっと「JR東日本」

2.SPFがnone。

エンベロープFROMのドメインを調べると北米のホスティング業者がオークションにだしているドメインでした。メールの送信元IPアドレスの割当は、別の国です。SPFレコードをコンテンツサーバ(権威サーバ)に設定しないと、メールサーバは乗っ取られていないのに、ドメインを詐称され、迷惑メールやなりすましメールの送り主にされ、自社とは関係ないという言い訳も難しくなります。ホスティング業者でレンタルしている権威DNSサーバに送信者ドメイン認証の設定を行いましょう。勝手に名乗られているAmazonさんに落ち度はありません。

件名:Amazonプライム会費のお支払い方法に問題があります、支払方法を更新する

差出人:Amazon

3.spfがfail。

エンベロープFROMと表向きの差出人のメールアドレスは@の前は違いますが、ドメインはどちらもmercari.jpです。ただし、送信者ドメイン認証であるSPFはfailなので、メール送信者はメルカリではありません。送信元IPアドレスの割り振りは中華人民共和国のものですが、サーバが乗っ取られているだけかもしれません。このIPアドレスが攻撃者かEMOTETなどの被害者かヘッダの情報だけではわからないので注意してください。このメールの送信元IPアドレスはメルカリがメールサーバで使っているものとは一致しないと言うことが、メールの受信者が確認することができる状態になっているということが重要で、SPFが有効に働いている実例として挙げておきます。

件名:【重要なお知らせ】mercari ご利用確認のお願い [メールコード M*********7]

差出人:メルカリ <no-reply@mercari.jp>

PR

コメント

ただいまコメントを受けつけておりません。

プロフィール

HN:

ハンドルネーム:Daemon Driver

性別:

非公開

カテゴリー

最新記事

(03/22)

(03/17)

(03/11)

(03/09)

(03/08)